Il servizio Penetration Test (PT) di SafeBreach consiste nel simulare un attacco reale contro tutto il sistema aziendale, esattamente come farebbe un criminale informatico, ovviamente senza arrecare disservizi all’infrastruttura.

Il nostro esperto che esegue il Penetration Test (detto Pentester) per prima cosa effettua un’analisi dell’infrastruttura con “occhi da attaccante” alla ricerca di “misconfiguration” e/o di vulnerabilità, infine realizza materialmente l’attacco sfruttando qualsiasi falla individuata nell’infrastruttura.

Alla fine del test, il Pentester fornisce al cliente diversi report dettagliati che illustrano le tipologie di vulnerabilità individuate, il danno che potrebbe subire l’azienda in caso di attacco ed infine come risolvere il problema (remediation plan).

Essendo un’attività molto complessa richiede un tempo di gran lunga superiore a un semplice Vulnerability Assessment e, prima di metterla in atto, richiede la definizione col cliente delle regole di ingaggio (engagement & scope) nonché i vincoli da rispettare tramite un “Non Disclosure Agreement” (NDA) ovvero un accordo di riservatezza.

Il PT mostra in modo dettagliato i seguenti scenari:

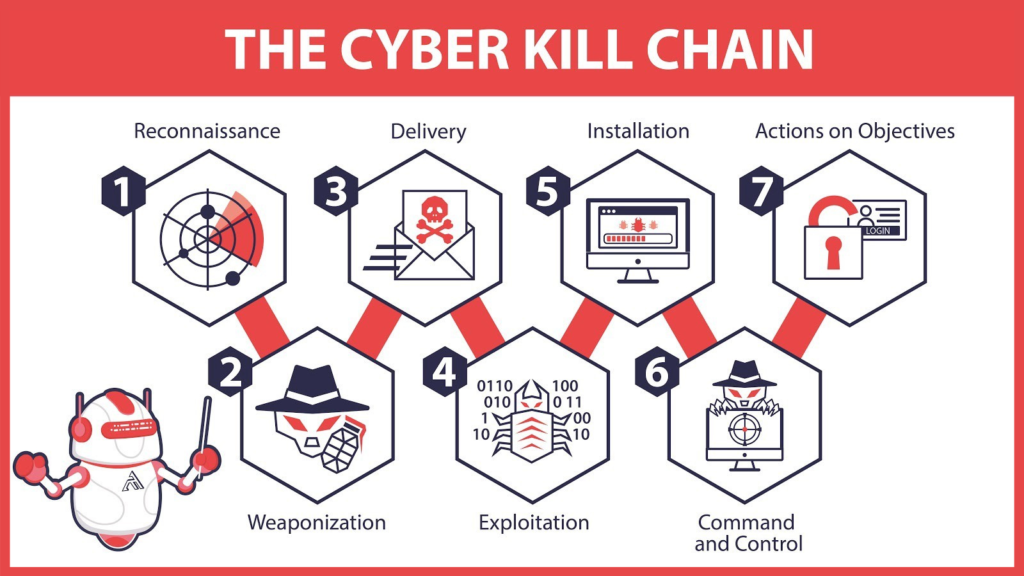

Le fasi del Penetration Test SafeBreach sono attività critiche che richiedono competenze estreme e

un’etica indistruttibile da parte di chi effettua il test.

Per questo motivo il PT di SafeBreach è composto da quattro fasi chiare e irrinunciabili:

Per realizzare la simulazione di un attacco reale, i nostri esperti utilizzano tutte le tecniche, tattiche e procedure (TTPs)

documentate dal framework MITRE ATT&CK. Queste TTPs consentono di replicare l’adversary emulation, ovvero testare realmente

la postura e la resilienza di un’azienda contro un advanced persistent threats (APTs) usando svariate TTPs quali:

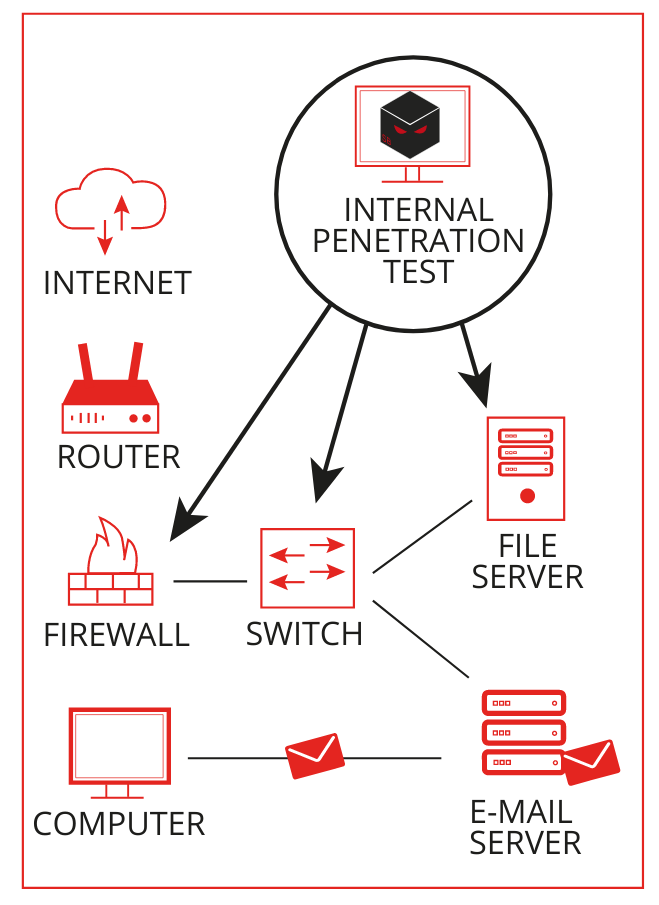

L’Internal Penetration Test (IPT) simula un attaccante che abbia accesso fisico (ad esempio un consulente esterno o un visitatore in una sala riunioni) o remoto (ad esempio un computer di una segretaria compromesso) alla rete aziendale.

L’ IPT viene condotto dall’interno della rete del cliente, cercando vulnerabilità nei sistemi informatici e compromettendo la sicurezza dei sistemi al fine di ottenere i massimi privilegi sull’intera infrastruttura.

Questo tipo di PT è quello consigliato per la stragrande maggioranza delle aziende che vogliono testare realmente sia la postura cyber che la resilienza ad un attacco, comprendendo nei minimi dettagli sia l’impatto economico che produttivo.

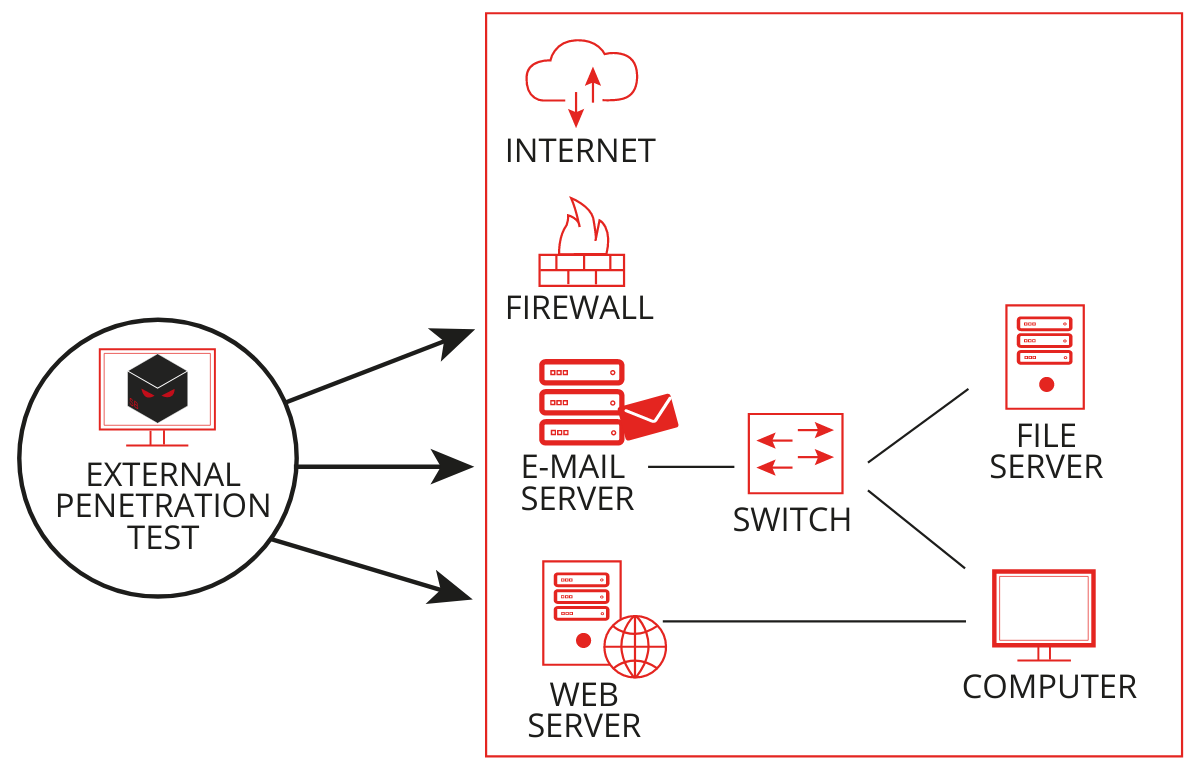

L’External Penetration Test (EPT) simula un attaccante che effettua un attacco condotto dall’esterno per identificare le vulnerabilità dei sistemi informatici attraverso la loro esposizione su Internet.

L’ EPT viene condotto dall’esterno della rete del cliente, utilizzando le tecniche di attacco usate dagli hacker al fine di ottenere un accesso privilegiato all’interno della rete aziendale.

Questo tipo di PT è consigliato ai clienti che hanno servizi esposti direttamente su internet

(es. mail server, webserver e altri servizi che sono pubblicati su internet

ma risiedono internamente all’azienda).

La metodologia del PT utilizzata dai nostri esperti Pentester può essere diversa da Cliente a Cliente ed è suddivisa in tre approcci al test.

La discriminante tra queste metodologie è il livello di informazioni possedute dal Penetration Tester.

White Box Testing: il Pentester è a conoscenza di tutte le informazioni disponibili, dall’architettura del software al codice sorgente. Questa metodologia viene anche detta Clear Box Testing. Il White Box test richiede relativamente meno tempo proprio perché il Pentester è già a conoscenza di molte informazioni chiave relativamente al target.

È anche il test meno costoso.

Grey Box Testing: in questo caso abbiamo un ibrido tra la modalità white e black box. Il livello di conoscenza delle informazioni non è né nullo, come nel caso del Black Box, né totale come nel caso del White Box, ma è parziale. In questo caso specifico, è possibile che il Pentester si concentri primariamente sulle aree dove dispone di maggiori informazioni.

Black Box Testing: al contrario nel caso del “white box”, il Pentester è completamente all’oscuro delle informazioni e quindi lo si può paragonare a un attaccante (hacker nocivo). Non avendo a disposizione né il codice sorgente né la minima informazione circa il target, un Black Box test richiede un tempo maggiore per essere portato a termine: l’attaccante prima di focalizzarsi sullo sfruttare uno o più punti deboli, deve spendere il suo tempo ad individuarli. Da qui anche il costo superiore.